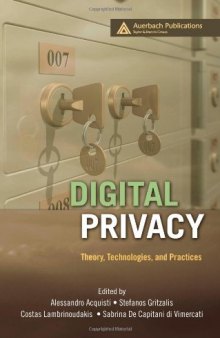

انتشارات Auerbach Publications

Digital privacy: Theory, technologies, and practices

Alessandro Acquisti, Stefanos Gritzalis, Costos Lambrinoudakis, Sabrina di Vimercati, 2007

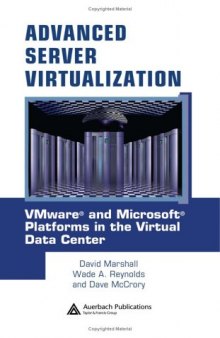

Advanced Server Virtualization

David Marshall, Wade A. Reynolds, Dave McCrory, 2006

Mobile computing handbook

Mohammad Ilyas; Imad Mahgoub, 2005

Mobile Web 2.0 Developing and Delivering Services to Mobile Devices

Syed A. Ahson and Mohammad Ilyas, 2010

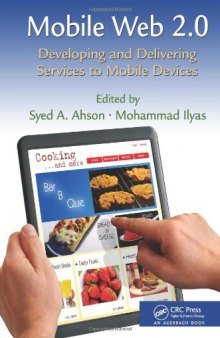

Mobile Web 2.0: Developing and Delivering Services to Mobile Devices

Syed A. Ahson, Mohammad Ilyas, 2010

Near Field Communications Handbook

Syed A Ahson; Mohammad Ilyas, 2011

Antipatterns: Identification, Refactoring, and Management (Auerbach Series on Applied Software Engineering)

Phillip A. Laplante, Colin J. Neill, 2005

Performance Modeling And Analysis Of Bluetooth Networks: Polling, Scheduling, and Traffic Control

Jelena Misic, Vojislav B. Misic, 2005

Performance Modeling and Analysis of Bluetooth Networks: Polling, Scheduling, and Traffic Control

Jelena Misic, Vojislav B. Misic, 2005

Building A Global Information Assurance Program

Raymond J. Curts, Douglas E. Campbell, 2003

Building and implementing a security certification and accreditation program: official

Patrick D. Howard, 2006

Comprehensive Glossary of Telecom Abbreviations and Acronyms

Ali Akbar Arabi, 2007

Mobile WiMAX: Toward Broadband Wireless Metropolitan Area Networks (Wireless Networks and Mobile Communications)

Yan Zhang, Hsiao-Hwa Chen, 2007

Performance Optimization of Digital Communications Systems

Vladimir Mitlin, 2006

CISO's Guide to Penetration Testing: A Framework to Plan, Manage, and Maximize Benefits

James S. Tiller, 2011

Ethical Hacking and Penetration Testing Guide

Rafay Baloch, 2014

Ethical Hacking and Penetration Testing Guide

Rafay Baloch, 2014

Big Data Analytics Strategies for the Smart Grid

Carol L. Stimmel, 2014

Big Data Analytics Strategies for the Smart Grid

Carol L. Stimmel, 2014

Big Data Analytics: A Practical Guide for Managers

Kim H. Pries, Robert Dunnigan, 2015

Big Data and Business Analytics

Jay Liebowitz, 2013

Big Data and Health Analytics

Katherine Marconi, Harold Lehmann, 2014

Big Data, Mining, and Analytics: Components of Strategic Decision Making

Stephan Kudyba, 2014