انتشارات No Starch Press

Designing BSD Rootkits: An Introduction to Kernel Hacking

Joseph Kong, 2007

Game Hacking: Developing Autonomous Bots for Online Games

Nick Cano, 2016

Hacking the Cable Modem

DerEngel, 2006

Hacking the Xbox An Introduction to Reverse Engineering

Andrew Huang, 2013

Hacking the Xbox: An Introduction to Reverse Engineering

Andrew Huang, 2003

Hacking VoIP: Protocols, Attacks, and Countermeasures

Himanshu Dwivedi, 2008

Hacking VoIP: Protocols, Attacks, and Countermeasures

Himanshu Dwivedi, 2008

Hacking VoIP: Protocols, Attacks, and Countermeasures

Himanshu Dwivedi, 2008

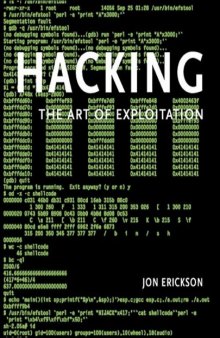

Hacking. The Art of Exploitation

Jon Erickson, 2008

Hacking: The Art of Exploitation

Jon Erickson, 2003

Hacking: The Art of Exploitation

Jon Erickson, 2003

Hacking: The Art of Exploitation

Jon Erickson, 2008

Hacking: The Art of Exploitation w/CD

Jon Erickson, 2003

Penetration Testing A Hands-On Introduction to Hacking

Georgia Weidman, 2014

Penetration Testing: A Hands-On Introduction to Hacking

Georgia Weidman, 2014

Penetration Testing: A Hands-On Introduction to Hacking

Georgia Weidman, 2014

Cisco Routers For The Desperate

Michael W Lucas, 1980

Cisco routers for the desperate : router and switch management, the easy way

Michael Lucas, 2009

Cisco routers for the desperate : router and switch management, the easy way

Michael Lucas, 2009

Cisco Routers for the Desperate, 2nd Edition: Router and Switch Management, the Easy Way

Michael W. Lucas, 2009

Cisco Routers for the Desperate: Router and Switch Management, the Easy Way

Michael W. Lucas, 2009

Cisco Routers for the Desperate: Router and Switch Management, the Easy Way, Second Edition

Michael W. Lucas, 2009

Cisco Routers for the Desperate: Router Management, the Easy Way

Michael W. Lucas, 2004

The Book of GNS3: Build Virtual Network Labs Using Cisco, Juniper, and More

Jason C. Neumann, 2015