انتشارات Syngress Pub

Cyber reconnaissance, surveillance, and defense

Robert Shimonski, 2015

Wireshark & Ethereal Network Protocol Analyzer Toolkit

Angela Orebaugh; Gilbert Ramirez; Josh Burke; Larry Pesce; Joshua Wright, 2006

SQL Injection Attacks and Defense

Justin Clarke, 2009

The Official CHFI Study Guide (Exam 312-49). For Computer Hacking Forensics Investigators

Dave Kleiman, Kevin Cardwell, Timothy Clinton, Michael Cross, Michael Gregg, Jesse Varsalone and Craig Wright (Eds.), 2007

Developer's guide to web application security

Michael Cross, 2007

Security+

Ido Dubrawsky (Auth.), 2007

SAP security configuration and deployment : the IT administrator's guide to best practices

Leslie Wun-Young, 2009

Penetration Tester's Open Source Toolkit

Johnny Long, Aaron W. Bayles, James C. Foster, Chris Hurley, Mike Petruzzi, Noam Rathaus, SensePost, 2006

How to Cheat at Deploying and Securing RFID

Frank Thornton, 2007

Security sage's guide to hardening the network infrastructure

Steven Andrés, 2004

Configuring Citrix MetaFrame XP for Windows. Including Feature Release 1

Chris Broomes, Elias N. Khnaser, Ralph Crump, 2002

Snort 2.1 : intrusion detection

Andrew R Baker, 2004

How to Cheat at Configuring Vmware Esx Server

David Rule Jr., 2007

Building DMZs for Enterprise networks

Robert Shimonski, 2003

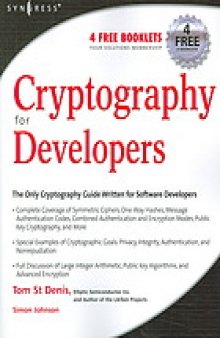

Cryptography for developers

Tom StDenis, 2007

BigNum Math: Implementing Cryptographic Multiple Precision Arithmetic

Tom St Denis, 2006

Intrusion Prevention and Active Response. Deploying Network and Host IPS

Michael Rash, Angela Orebaugh, Graham Clark, Becky Pinkard, 2005

Security+ study guide

Michael Cross, 2002

OSSEC Host-Based Intrusion Detection Guide

Andrew Hay, 2008

Designing and building enterprise DMZs

Hal Flynn, 2006