انتشارات Wiley E Text

Mission-Critical Security Planner When Hackers Won’t Take No for an Answer

Eric Greenberg, 2003

Mission-Critical Security Planner: When Hackers Won't Take No For an Amswer

Eric Greenberg, 2003

Mission-Critical Security Planner: When Hackers Won't Take No for an Answer

Eric Greenberg, 2003

OSx86: Creating a Hackintosh

Peter Baldwin, 2010

OSx86: Creating a Hackintosh

Peter Baldwin, 2010

Industrial biotechnology of vitamins, biopigments, and antioxidants

Revuelta, José Luis, 2016

Plant biotechnology and genetics : principles, techniques, and applications

C. Neal Stewart Jr, 2016

Plant pathogen resistance biotechnology

Collinge, 2016

Safeguarding critical e-documents: implementing a program for securing confidential information assets

Robert F. Smallwood, 2012

Polymer Handbook (4th Edition)

J. Brandrup, 1999

Biotechnology of Bioactive Compounds: Sources and Applications

Vijai Kumar Gupta, 2015

The Antivirus Hacker's Handbook

Bachaalany, Elias, Koret, Joxean &, 2015

The Art of Intrusion: The Real Stories Behind the Exploits of Hackers, Intruders & Deceivers

Kevin D. Mitnick, 2005

The art of memory forensics: detectiong malware and threats in Windows, Linux, and Mac memory

Michael Hale Ligh, 2014

The Best of 2600, Collector's Edition: A Hacker Odyssey

Emmanuel Goldstein, 2009

The Best of 2600, Collector's Edition: A Hacker Odyssey

Emmanuel Goldstein, 2009

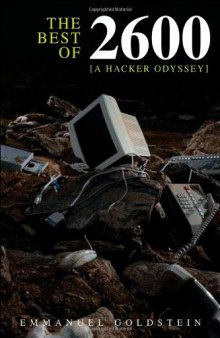

The Best of 2600: A Hacker Odyssey

Emmanuel Goldstein, 2008