نتایج جستجو

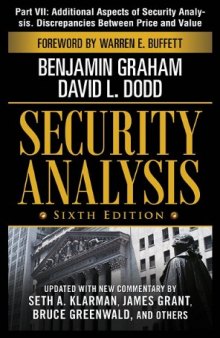

Security analysis. Part VII, Additional aspects of security analysis ; Discrepancies between price and value

Graham, Benjamin; Buffett, Warren; Klarman, Seth A.; Dodd, David Le Fevre, 2009

Security Analysis, Part VII - Additional Aspects of Security Analysis. Discrepancies Between Price and Value

Benjamin Graham; David L. Dodd, 2009

Speech and Language Disorders in Children: Implications for the Social Security Administration’s Supplemental Security Income Program

Patti Simon, Sara Rosenbaum, 2016

Principles of Computer Security - CompTIA Security+ and Beyond, 2nd Edition

Dr. Wm. Arthur Conklin, Dr. Gregory White, Dwayne Williams, Roger L. Davis, Chuck Cothren, 2010

Wikipedia Handbook of Computer Security and Digital Forensics 2016 : Part I – Computer Security

Reiner Creutzburg, 2016

Cyber Security: This book includes: Kali Linux for Hackers and Hacker Basic Security

Erickson Karnel, 2019

Demystifying Internet of Things Security: Successful IoT Device/Edge and Platform Security Deployment

Sunil Cheruvu, Anil Kumar, Ned Smith, David M. Wheeler, 2020

Cyber-Security in Critical Infrastructures: A Game-Theoretic Approach (Advanced Sciences and Technologies for Security Applications)

Stefan Rass, Stefan Schauer, Sandra König, Quanyan Zhu, 2020

CYBER SECURITY: Ultimate Beginners Guide to Learn the Basics and Effective Methods of Cyber Security (An Essential Guide to Ethical Hacking for Beginners)

STEVEN, MICHAEL; STEVEN, MICHAEL, 2019

Insuring Security: Biopolitics, Security And Risk

Luis Lobo-Guerrero, 2011

Automated Security Analysis of Android and iOS Applications with Mobile Security Framework

Henry Dalziel, Ajin Abraham, 2015

Security Operations: An Introduction to Planning and Conducting Private Security Details for High-Risk Areas

Carolyn Mae Kim; Robert H Deatherage Jr, 2021

Information Security Analytics: Finding Security Insights, Patterns, and Anomalies in Big Data

Mark Talabis, Robert McPherson, Inez Miyamoto, Jason Martin, 2014