نتایج جستجو

Asterisk Hacking

Ben Jackson, 2007

Asterisk Hacking

Joshua Brashars, 2007

Asterisk Hacking

Joshua Brashars, 2007

Chained Exploits: Advanced Hacking Attacks from Start to Finish

Andrew Whitaker, Keatron Evans, Jack B. Voth, 2009

Designing BSD Rootkits: An Introduction to Kernel Hacking

Joseph Kong, 2007

Designing BSD Rootkits: An Introduction to Kernel Hacking

Joseph Kong, 2007

Designing BSD Rootkits: An Introduction to Kernel Hacking

Joseph Kong, 2007

Game console hacking: have fun while voiding you warranty

Joe Grand, Albert Yarusso, Ralph H. Baer, Marcus R. Brown, Frank Thornton, 2005

Geek House: 10 Hardware Hacking Projects for around Home

Press M., 2005

Geek House: 10 Hardware Hacking Projects for Around Home

Barry Press, Marcia Press, 2005

Geek House: 10 Hardware Hacking Projects for Around Home (ExtremeTech)

Barry Press, Marcia Press, 2005

Google Hacking - For Penetration Testers

Joshua Brashars, Johnny Long, Brian Baskin, 2005

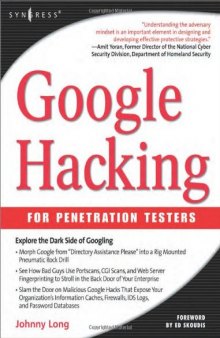

Google Hacking for Penetration Testers

Long J., Skoudis E., van Eijkelenborg A., 2004

Google Hacking for Penetration Testers

Johnny Long, 2007

Google Hacking for Penetration Testers, Volume 1

Johnny Long, Ed Skoudis, Alrik van Eijkelenborg, 2005